信息壁垒information barrier (IB) 是管理员可以配置的策略,以防止个人或组相互通信。 IB 策略还可以防止查找和发现。如果您尝试与不应该与之交流的人交流,您将不会在人员选择器中找到该用户。信息壁垒可用于以下某些情况:

- 当一个团队必须被阻止与特定的其他团队交流或共享数据时。

- 当一个团队不得与该团队以外的任何人交流或共享数据时。

这是一个例子。 Alex 属于银行部门,Bill 属于财务顾问部门。 Alex 和 Bill 无法相互通信,因为组织的 IB 策略阻止了这两个部分之间的通信和协作。但是,Alex 和Bill 可以在HR 部门与Lee 沟通。

信息障碍如何在 Teams 中发挥作用 Microsoft Teams、SharePoint 和 OneDrive 支持信息障碍。在 Microsoft Teams 中,当发生以下 Teams 事件时会触发 IB 策略:

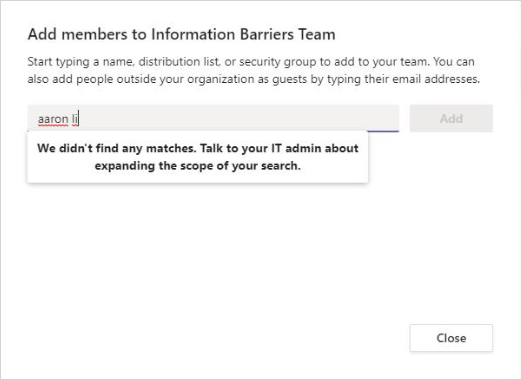

- 将成员添加到团队:每当您将用户添加到团队时,必须根据其他团队成员的 IB 策略评估用户的策略。如果用户的策略阻止将他们添加到团队中,则该用户将不会出现在搜索中。

- 请求新聊天:每次用户请求与一个或多个其他用户进行新聊天时,都会对聊天进行评估以确保它没有违反任何 IB 政策。如果对话违反了 IB 政策,则不会开始对话。这是 1:1 聊天的示例。

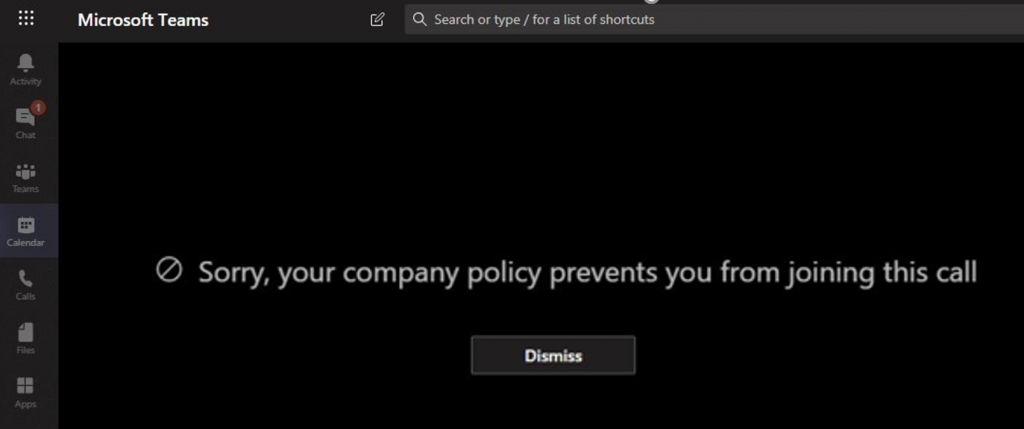

- 邀请用户加入会议:当用户被邀请加入会议时,将根据适用于其他团队成员的 IB 策略评估适用于该用户的 IB 策略。如果有违规行为,用户将不被允许加入会议。

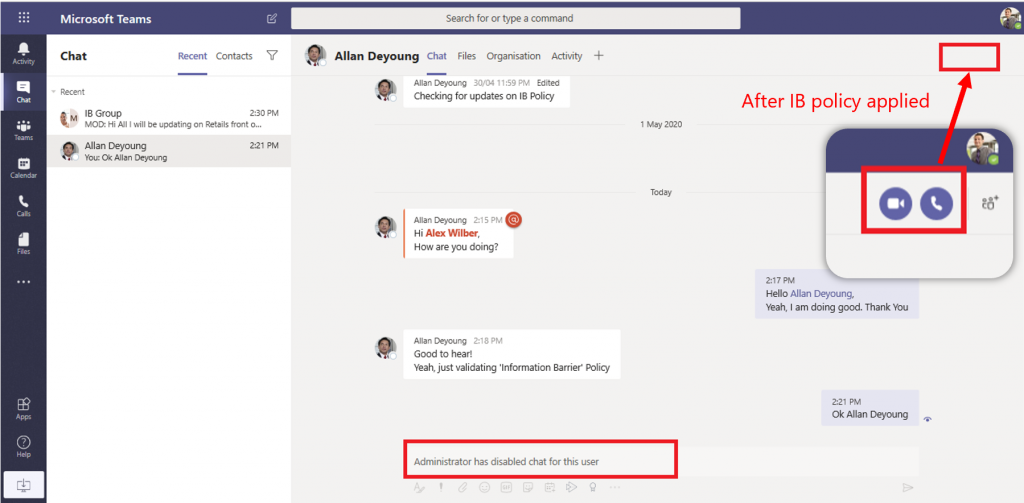

- 屏幕在两个或多个用户之间共享:当用户与其他用户共享屏幕时,必须评估共享以确保它不违反其他用户的 IB 政策。如果违反 IB 政策,将不允许屏幕共享。以下是应用策略后屏幕共享的示例。屏幕共享和通话图标不可见。

Teams中因为添加了信息壁垒,无法进行通话的截图

- 用户在 Teams 中拨打电话:每当用户向其他用户或用户组发起语音通话(通过 VOIP)时,都会对通话进行评估,以确保它不会违反其他团队成员的 IB 策略。如果有任何违规行为,语音呼叫将被阻止。

- Teams 中的访客:IB 政策也适用于 Teams 中的访客。一旦可以在您组织的全局地址列表中发现来宾,您就可以定义 IB 策略。

当管理员创建或更新信息 壁垒 策略时,该服务会自动搜索成员以确保团队成员没有违反任何策略。如果有任何新的违规行为,将采取以下措施:

- 1:1 聊天:如果两个参与者之间的聊天违反策略,聊天将设置为只读,并且不能发送新消息。

- 群聊:如果群聊中的参与者违反了更改的或新的策略,受影响的参与者将从聊天中删除,他们可以以只读方式查看对话历史记录。

- 团队聊天:任何用户 已从群组中移除的人将从团队中移除,并且将无法查看或参与现有或新对话。

工作流程

有几个步骤可以配置 Microsoft 团队的信息 壁垒 策略。创建团队时,将设置 SharePoint 网站并将其与 Microsoft 团队关联以获得文件体验。默认情况下,此 SharePoint 网站和文件不遵循信息屏障策略。若要在 SharePoint 和 OneDrive 中启用信息 壁垒 ,请参阅将信息屏障与 SharePoint 配合使用.

| 阶段 | 涉及的内容 |

|---|---|

| 确保满足先决条件 | – 验证您是否具有所需的许可证和权限 – 验证您的目录是否包含用于细分用户的数据 – 为微软团队启用范围目录搜索 – 确保审核日志记录已打开 – 确保没有 Exchange 通讯簿策略 – 使用PowerShell – 为微软团队提供管理员同意 |

| 第 1 部分:细分组织中的用户 | – 确定需要哪些策略 – 制作要定义的细分列表 – 确定要使用的属性 – 根据策略过滤器定义细分 |

| 第 2 部分:定义信息壁垒策略 | – 定义您的策略(尚不适用) – 从两种类型中选择(阻止或允许) |

| 第 3 部分:应用信息 壁垒 策略 | – 将策略设置为活动状态 – 运行策略应用程序 – 查看策略状态 |

信息障碍的先决条件

要实施信息障碍,必须具备以下先决条件:

信息障碍所需的许可证:信息障碍是一项高级合规性功能,需要相应的许可证。该功能适用于具有以下许可证之一的用户:

- Microsoft 365 E5/A5

- Office 365 E5/A5

- Office 365 Advanced Compliance

- Microsoft 365 Compliance E5/A5

- Microsoft 365 Insider Risk Management

信息屏障策略的权限:要定义或编辑信息屏障策略,必须将管理员分配给以下角色之一:

- Microsoft 365 global administrator

- Office 365 global administrator

- Compliance administrator

- IB Compliance Management

目录数据:确保组织的结构反映在目录数据中。

作用域内目录搜索:必须打开此设置。

审核日志记录:若要查找策略应用程序的状态,必须打开审核日志记录。

无通讯簿策略:请确保没有 Exchange 通讯簿策略。

使用PowerShell配置安全与合规中心模块:可以使用 PowerShell 配置信息壁垒,并将安全与合规中心模块连接到 Microsoft 365 租户。

Microsoft 365中信息屏障的设置:使用以下过程使信息屏障策略在 Microsoft 团队中按预期工作。

1.运行以下 PowerShell cmdlet

# Login with the Azure Resource Manager PowerShell to your tenant:

Login-AzureRmAccount

# Save the information barrier service app id to a variable:

$appId="bcf62038-e005-436d-b970-2a472f8c1982"

# Get a service principal in Azure for the app id:

$sp=Get-AzureRmADServicePrincipal -ServicePrincipalName $appId

# If a service principal could not be retrieved, create a new one:

if ($sp -eq $null) { New-AzureRmADServicePrincipal -ApplicationId $appId }

# Start the process to grant consent, by running:

Start-Process https://login.microsoftonline.com/common/adminconsent?client_id=$appId

2.出现提示时,使用 Office 365 的工作或学校帐户登录。

3.在“请求的权限“对话框中,查看信息,然后选择”接受“.

第 1 部分:细分组织中的用户

在此阶段,您可以确定需要哪些信息屏障策略,列出要定义的细分,然后定义您的细分。细分用户时,有两条重要规则:

- 一个用户只能位于一个区段中。

- 每个区段必须只有一个信息屏障。

区段由某些目录属性定义。若要将用户分配到分段,请将 cmdletNew-OrganizationSegment与UserGroupFilter:

1.打开 PowerShell 并使用安全与合规中心 PowerShell 模块连接到租户。

2.运行以下 cmdlet,并将区段名字替换为有意义的名称,并将属性和属性值替换为要筛选其段成员的所需目录属性。

New-OrganizationSegment -Name "segment-name" -UserGroupFilter "attribute -eq 'attribute-value'"

例如,要使用”部门”属性定义名为”销售”的段,请使用以下命令:

New-OrganizationSegment -Name "Sales" -UserGroupFilter "Department -eq 'Sales'

3.对要定义的每个区段重复此过程。

第 2 部分:定义信息屏障策略

创建分段后,您可以创建限制分段进行通信的策略。有两种类型的策略:

- 阻止策略阻止一个组与另一个组通信。

- 允许策略允许组仅与某些其他特定组进行通信。

方案 1:阻止分段之间的通信

要阻止线段相互通信,您需要两个策略:每个方向一个策略。每个策略仅阻止一种方式的通信。将New-InformationBarrierPolicy与SegmentsBlocked。使用如下命令行

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsBlocked "segment2name"

例如,要阻止销售部门和研究部门之间的通信,请使用以下命令:

## Prevent Sales from communicating with Research

New-InformationBarrierPolicy -Name "Sales-Research" -AssignedSegment "Sales" -SegmentsBlocked "Research" -State Inactive

## Prevent Research from communicating with Sales

New-InformationBarrierPolicy -Name "Research-Sales" -AssignedSegment "Research" -SegmentsBlocked "Sales" -State Inactive

方案 2:允许一个区段与其他区段通信

若要允许一个段与其他段进行通信,请将New-InformationBarrierPolicy“cmdlet 与SegmentsAllowed参数结合使用:PowerShell复制

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsAllowed "segment2name","segment1name"

例如,要允许”研发部”段仅与 人事部 和”生产部”进行通信,请使用以下命令:PowerShell复制

New-InformationBarrierPolicy -Name "Research-HRManufacturing" -AssignedSegment "Research" -SegmentsAllowed "HR","Manufacturing","Research" -State Inactive

第 3 部分:应用信息屏障策略

信息屏障策略在将其设置为活动状态,然后应用策略之前不会生效。

1.使用Get-InformationBarrierPolicy cmdlet查看已定义的策略列表。记下每个策略的状态和标识 (GUID)。

2.若要将策略设置为活动状态,请使用带有Identity参数的Set-InformationBarrierPolicy cmdlet,并将State参数设置为Active

Set-InformationBarrierPolicy -Identity GUID -State Active

3.运行以下 cmdlet 以启动租户中的信息屏障:

Start-InformationBarrierPoliciesApplication

运行Start-InformationBarrierPoliciesApplication“策略应用程序 “后,请留出 30 分钟让系统开始应用策略。系统逐个用户应用策略。系统每小时处理大约 5,000 个用户帐户。

有关详细信息,请参阅: