Microsoft 365 Defender 门户提供的报告允许你监视组织中的潜在安全威胁。尽管威胁安全报告可能与 Microsoft Teams 没有直接关系,但它们可以提醒你注意威胁组织安全的可疑活动。

标准安全报告

Microsoft 365 Defender 门户包含一个仪表板,可显示安全趋势并跟踪您的身份、数据、设备、应用和基础结构的保护状态。 若要在 Microsoft 365 Defender 门户中查看报告,请转到“报告”>“安全报告”。

- Identities身份:此类报告提供来自 Azure AD 风险用户报告和全局 Azure AD 管理员角色的数据。由于从不同类型的设备登录到 Microsoft Teams,报告与 Microsoft Teams 相关。

- Data数据:此类报告提供来自多个来源的数据,例如共享文件最多的用户、DLP 策略匹配、误报和覆盖。 由于 Teams 用户共享和访问的数据,报告与 Teams 相关。

- Devices设备:此类报告提供来自 Microsoft Intune 的有关处于风险中的设备、设备威胁分析、设备合规性、设备上的恶意软件和具有恶意软件检测功能的用户的数据。 由于安装了 Teams 的大量移动设备,报告与 Microsoft Teams 相关。

- APP应用程序:此类报告提供来自 Cloud App Security 的有关来自不同应用程序威胁的数据,例如特权 OAuth 应用程序、可疑管理员活动、模拟和云活动地理位置。 由于与 Teams 集成的不同应用程序,报告与 Microsoft Teams 相关。

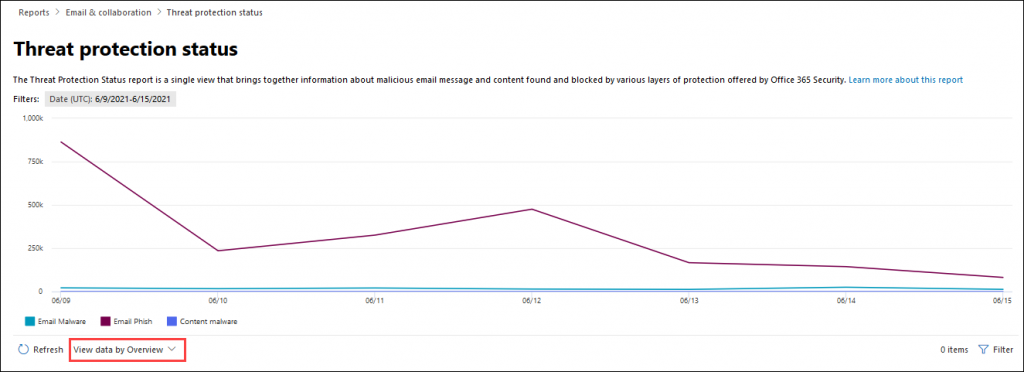

威胁防护状态报告

EOP 和 Defender for Office 365 中都提供了威胁防护状态报告; 然而,这些报告包含不同的数据。 例如,EOP 客户可以查看有关在电子邮件中检测到的恶意软件的信息,但无法查看有关由 EOP 检测到的恶意文件的信息。 SharePoint、OneDrive 和 Microsoft Teams 的安全附件。

该报告提供了包含恶意内容的电子邮件的计数,例如被反恶意软件引擎阻止的文件或网站地址 (URL)、零时自动清除 (ZAP) 和 Defender for Office 365 功能(如安全链接、 反网络钓鱼策略中的安全附件和模拟保护功能。 您可以使用此信息来识别趋势或确定组织策略是否需要调整。

若要在 Microsoft 365 Defender 门户中查看报告,请转到“报告”>“电子邮件和协作报告”。 在电子邮件和协作报告页面上,找到威胁防护状态,然后选择查看详细信息。

默认情况下,图表显示过去 7 天的数据。如果您在威胁防护状态报告页面上选择过滤器,您可以选择 90 天的日期范围(试用订阅可能限制为 30 天)。详细信息表允许过滤 30 天。

Threat Explorer 威胁资源管理器

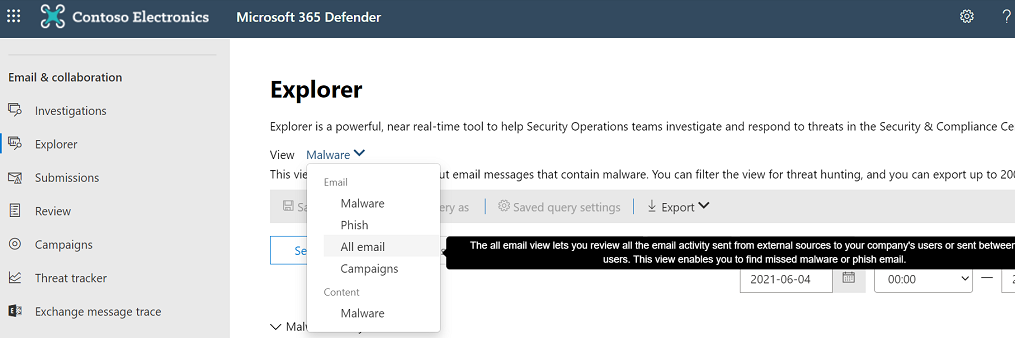

威胁资源管理器(和实时检测报告)是一种功能强大的近乎实时的工具,可帮助安全运营团队调查和响应 Microsoft 365 Defender 门户中的威胁。资源管理器(和实时检测报告)显示有关 Office 365 中电子邮件和文件中可疑恶意软件和网络钓鱼的信息,以及您组织面临的其他安全威胁和风险。

当您第一次打开资源管理器(或实时检测报告)时,默认视图会显示过去 7 天的电子邮件恶意软件检测。此报告还可以显示 Microsoft Defender for Office 365 检测,例如安全链接检测到的恶意 URL,以及安全附件检测到的恶意文件。可以修改此报告以显示过去 30 天的数据(使用 Microsoft Defender for Office 365 P2 付费订阅)。试用订阅将仅包含过去 7 天的数据。

若要在 Microsoft 365 Defender 门户中查看报告,请转到资源管理器。使用视图菜单 更改显示的信息。 工具提示可帮助您确定要使用的视图。 选择视图后,您可以应用过滤器并设置查询以进行进一步分析。